Защита веб-приложений от SQL-инъекций является одной из наиболее важных задач в области информационной безопасности. SQL-инъекции – это техники атак, которые позволяют злоумышленникам получить несанкционированный доступ к базе данных веб-приложения и получить конфиденциальную информацию.

Существует множество способов обеспечения безопасности веб-приложений от SQL-инъекций. Одним из основных мероприятий по защите является предотвращение возможности выполнения вредоносных SQL-запросов в базе данных. Для этого необходимо использовать специальные механизмы и методы предотвращения SQL-инъекций.

Механизмы предотвращения SQL-инъекций в веб-приложениях на Python

Один из основных механизмов защиты веб-приложений от SQL-инъекций в Python — это использование подготовленных SQL-запросов вместо формирования запросов вручную. Подготовленные SQL-запросы позволяют отделить SQL-код и данные, что предотвращает возможность внедрения злонамеренного кода в SQL-запрос.

Кроме того, следует использовать специальные функции и библиотеки, предназначенные для защиты от SQL-инъекций. Например, в Python существуют функции, которые автоматически экранируют специальные символы в SQL-запросах, такие как кавычки и знаки препинания. Их использование значительно повышает уровень защиты веб-приложений от SQL-инъекций.

Основные рекомендации и советы

SQL-инъекции являются одним из наиболее распространенных методов атак на веб-приложения. Они позволяют злоумышленникам получить несанкционированный доступ к базе данных веб-приложения и внести изменения в хранящиеся данные.

Python предлагает различные механизмы и методы для защиты веб-приложений от SQL-инъекций. Распространенные способы предотвращения SQL-инъекций включают в себя:

- Использование параметризованных запросов: Это один из наиболее эффективных способов предотвращения SQL-инъекций. Вместо вставки пользовательских данных напрямую в запрос, следует использовать параметры, которые будут заменены безопасным образом.

- Санизация пользовательского ввода: Такой подход заключается в проверке и очистке введенных пользователем данных перед их использованием в SQL-запросах. Это может включать удаление или экранирование специальных символов, которые могут быть использованы для инъекций.

- Использование ORM (объектно-реляционное отображение): ORM-системы предоставляют уровень абстракции между приложением и базой данных. Они автоматически генерируют безопасные SQL-запросы и обрабатывают санитизацию пользовательского ввода.

Ниже приведены некоторые защитные меры, которые можно применить в веб-приложениях на Python для предотвращения SQL-инъекций:

- Параметризованные запросы: Используйте параметризованные запросы с заданными placeholder’ами для вставки пользовательских данных. Не вставляйте пользовательские данные напрямую в SQL-запрос.

- Санизация пользовательского ввода: Очищайте и валидируйте пользовательский ввод перед его использованием в SQL-запросах. Используйте библиотеки, такие как sqlparse, для проверки и экранирования пользовательских данных.

- Ограничение прав доступа: Не предоставляйте приложению привилегированный доступ к базе данных. Ограничьте права доступа приложения к базе данных только на необходимый минимум.

- Регулярные безопасные проверки: Проводите регулярные проверки вашего кода на уязвимости SQL-инъекций. Используйте инструменты статического анализа кода для обнаружения потенциальных проблем и рекомендаций по устранению уязвимостей.

- Обновление и защита базы данных: Убедитесь, что используемая вами база данных имеет все необходимые обновления и обеспечена соответствующей защитой. Применяйте специфичные для базы данных меры безопасности, такие как шифрование данных и правильную настройку доступа.

Защита веб-приложений на Python от SQL-инъекций требует внимательности и следования установленным методам и техникам. Следуя советам и рекомендациям по защите, можно значительно уменьшить риск воздействия SQL-инъекций на веб-приложения и обеспечить безопасность данных.

Лучшие практики и советы

Защита веб-приложений на Python от SQL-инъекций является важной задачей в обеспечении безопасности базы данных. Предотвращение атак на информационную обеспечивается различными механизмами и техниками. В данной статье представлены некоторые основные методы и меры защиты.

1. Санитизация входных данных

Одним из основных способов предотвращения SQL-инъекций является санитизация входных данных. Необходимо проводить валидацию и фильтрацию пользовательского ввода, чтобы исключить потенциально опасные символы и конструкции из запросов к базе данных.

2. Подготовленные запросы

Использование подготовленных запросов является эффективным методом защиты от SQL-инъекций. Вместо вставки пользовательского ввода в запрос напрямую, следует использовать параметры в запросе, которые будут обрабатываться базой данных безопасным образом.

3. Ограничение прав доступа

Ограничение прав доступа к базе данных является важным мероприятием для предотвращения SQL-инъекций. Разграничение пользовательских ролей и прав доступа позволяет ограничить возможности пользователей внедрять вредоносный код через запросы к базе данных.

4. Использование ORM

ORM (Object Relational Mapping) является ещё одним способом защиты от SQL-инъекций. Он позволяет использовать объектно-ориентированный подход для работы с базой данных, автоматически обрабатывая входные данные и предотвращая SQL-инъекции.

5. Защитные механизмы на уровне приложения

Веб-приложение на Python должно иметь дополнительные защитные механизмы на уровне приложения. Например, можно реализовать авторизацию и аутентификацию пользователей, включая обязательное использование сильных паролей. Также рекомендуется использовать защищенное соединение HTTPS для передачи данных между клиентом и сервером.

Выводы

Для обеспечения безопасности веб-приложений на Python от SQL-инъекций необходимо применять различные методы и меры защиты. Санитизация входных данных, использование подготовленных запросов, ограничение прав доступа, использование ORM и защитные механизмы на уровне приложения — все эти способы помогут предотвратить SQL-инъекции и обеспечить безопасность базы данных.

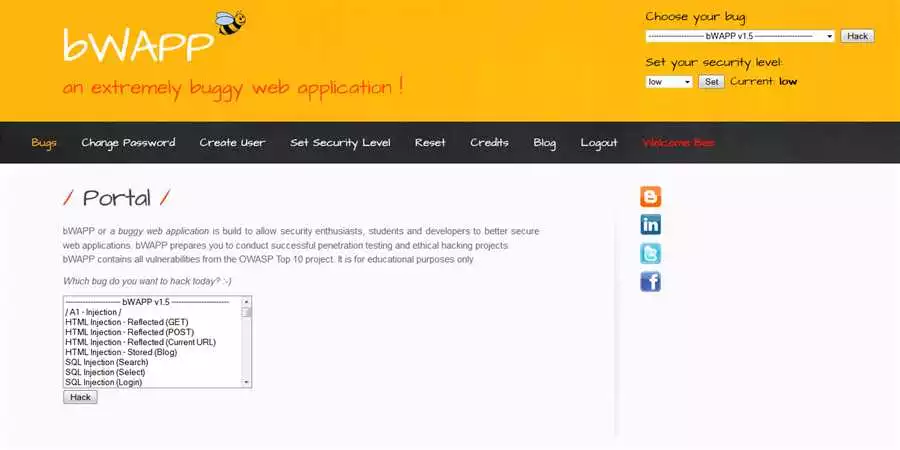

Обзор уязвимостей и типичных атак

SQL-инъекции – это одна из самых распространенных уязвимостей веб-приложений, когда злоумышленник пытается внедрить вредоносный код в SQL-запросы через пользовательский ввод. Это может привести к несанкционированному доступу к базе данных и краже или изменению ее содержимого.

Существует множество методов защиты и обеспечения безопасности веб-приложений на Python от SQL-инъекций. Важно принимать защитные меры и привлекать к защите базу данных веб-приложений механизмы, чтобы предотвратить возможные атаки.

- Подготовленные выражения – один из самых эффективных способов защиты от SQL-инъекций. Это механизм, который позволяет программно разделять код SQL от данных, вносимых пользователем. При использовании подготовленных выражений значения пользовательского ввода автоматически экранируются и обрабатываются как данные, а не как часть SQL-запроса, что исключает возможность инъекций.

- Фильтрация и валидация данных – это важные шаги в обеспечении безопасности веб-приложений. Фильтрация заключается в удалении или экранировании потенциально опасных символов или команд из пользовательского ввода, чтобы предотвратить выполнение нежелательных SQL-запросов. Валидация данных позволяет убедиться в том, что пользовательский ввод соответствует ожидаемым форматам и типам.

- Ограничение привилегий БД – еще одна важная мера безопасности. Веб-приложения должны обращаться к базе данных с минимальными привилегиями, чтобы ограничить возможные последствия SQL-инъекций. Например, приложение может использовать отдельного пользователя с ограниченными правами для выполнения только необходимых операций.

- Хеширование паролей – защита паролей пользователей является критической мерой безопасности. Хеширование паролей позволяет сохранять пароли в зашифрованном виде и сравнивать хеши при аутентификации. Это помогает предотвратить рассекречивание паролей в случае скв-инъекций.

Это лишь несколько примеров мероприятий по предотвращению SQL-инъекций в веб-приложениях на Python. Важно помнить, что защита от SQL-инъекций является важной частью общей информационной безопасности, и решение должно быть комплексным, включающим разные способы защиты.

| Атака | Описание |

|---|---|

| Union-based | Используется оператор UNION, чтобы объединить результаты нескольких SQL-запросов и извлечь данные. |

| Boolean-based | Используется логическое выражение, которое возвращает истинное или ложное значение, чтобы определить информацию о базе данных и извлечь данные. |

| Time-based | Используется функция TIME_DELAY, чтобы вызвать задержку выполнения SQL-запроса и извлечь данные. |

| Error-based | Используется ошибка в SQL-запросе, чтобы получить информацию о структуре базы данных и извлечь данные. |

Применение параметризованных запросов

Защита веб-приложений от SQL-инъекций — важная задача, требующая особого внимания. Обеспечение безопасности информационной базы и предотвращение атак на веб-приложения являются первостепенными мерами в защите данных.

Одним из основных механизмов защиты от SQL-инъекций в веб-приложениях является использование параметризованных запросов. Данный механизм позволяет предотвратить возможность внедрения вредоносного кода в запросы к базе данных.

Параметризованный запрос — это запрос, в котором значения переменных, передаваемых в запрос, не вставляются напрямую в сам запрос, а передаются отдельно и затем связываются с запросом. Такой подход позволяет избежать проблемы SQL-инъекций, поскольку все данные уже обработаны и очищены перед тем, как они будут использованы в запросе.

Существуют различные способы применения параметризованных запросов в Python, но наиболее распространенным является использование модуля sqlite3. Этот модуль предоставляет удобные методы для работы с базой данных и включает в себя механизмы предотвращения SQL-инъекций.

Для использования параметризованных запросов с модулем sqlite3 необходимо создать SQL-запрос с знаками вопроса вместо значений, которые будут подставлены при выполнении запроса. Затем можно использовать метод execute() для выполнения запроса и передавать значения переменных в виде кортежа или списка вторым аргументом метода.

Пример использования параметризованных запросов с модулем sqlite3:

| Пример | Описание |

|---|---|

cursor.execute("SELECT * FROM users WHERE username=?", ('admin',)) |

Выполняет запрос в базу данных с параметром ‘admin’ вместо знака вопроса |

cursor.execute("INSERT INTO users (username, password) VALUES (?, ?)", ('admin', 'password123')) |

Выполняет запрос на добавление нового пользователя с параметрами ‘admin’ и ‘password123’ |

Таким образом, использование параметризованных запросов позволяет обеспечить безопасность веб-приложений и предотвратить атаки SQL-инъекций. Это одна из важных техник, которую следует применять в процессе разработки веб-приложений на Python.

Кроме использования параметризованных запросов, существуют и другие методы и механизмы для защиты от SQL-инъекций в веб-приложениях. Помимо этого, следует применять и другие защитные мероприятия, такие как валидация и фильтрация данных, ограничение прав доступа и т.д. Соответствующие техники и методы следует применять в сочетании для обеспечения максимальной защиты данных и информационной базы веб-приложений на Python.

Использование ORM для работы с базами данных

Одним из способов защиты веб-приложений от SQL-инъекций в Python является использование ORM (Object-Relational Mapping) — механизма, позволяющего работать с базами данных на более высоком уровне абстракции.

ORM предоставляет программистам интерфейс для работы с базой данных через объекты и методы, скрывая детали взаимодействия с самой базой данных. Это позволяет предотвратить множество потенциальных уязвимостей и повысить безопасность приложения.

Одной из основных мер по предотвращению SQL-инъекций при использовании ORM является использование параметризованных запросов. Вместо того, чтобы включать пользовательский ввод напрямую в SQL-запрос, ORM-механизмы позволяют передавать значения через параметры, которые автоматически экранируются и правильно обрабатываются.

ORM также предоставляет возможности для создания защитных механизмов на уровне моделей данных. Например, можно настроить модели таким образом, чтобы определенные поля автоматически экранировали ввод пользователя или применяли другие меры защиты.

Помимо предотвращения SQL-инъекций, использование ORM может также упростить работу с базой данных в целом. ORM-механизмы позволяют использовать объектно-ориентированные методы и синтаксис для выполнения запросов к базе данных, что делает код более читаемым и поддерживаемым.

Существует несколько популярных ORM-библиотек для работы с базами данных на Python, таких как SQLAlchemy, Django ORM и Peewee. Каждая из этих библиотек имеет свои особенности и преимущества, поэтому выбор зависит от конкретных требований приложения.

В итоге, использование ORM-механизма для работы с базами данных является одним из лучших способов обеспечения защиты веб-приложений на Python от SQL-инъекций. Правильное использование ORM с параметризованными запросами и другими техниками защиты поможет предотвратить потенциальные атаки и обеспечить безопасность данных в информационной системе.